- 1-10課

- 11-20課

- 31-40課

- 41-50課

- 51-60課

- 61-70課

- 71-80課

第六十九課:滲透,持續(xù)滲透,后滲透的本質(zhì)

專(zhuān)注APT攻擊與防御

https://micropoor.blogspot.com/

引言(1):

目標(biāo)資產(chǎn)信息搜集的廣度,決定滲透過(guò)程的復(fù)雜程度。

目標(biāo)主機(jī)信息搜集的深度,決定后滲透權(quán)限持續(xù)把控。

滲透的本質(zhì)是信息搜集,而信息搜集整理為后續(xù)的情報(bào)跟進(jìn)提供了強(qiáng)大的保證。

持續(xù)滲透的本質(zhì)是線(xiàn)索關(guān)聯(lián),而線(xiàn)索關(guān)聯(lián)為后續(xù)的攻擊鏈方提供了強(qiáng)大的方向。

后滲透的本質(zhì)是權(quán)限把控,而權(quán)限把控為后滲透提供了以犧牲時(shí)間換取空間強(qiáng)大基礎(chǔ)。

靶機(jī)背景介紹:

主機(jī)A1:CentOs x64 全補(bǔ)丁,無(wú)提權(quán)漏洞,可互聯(lián)網(wǎng)

主機(jī)A2:Windows 2008 x64 全補(bǔ)丁 無(wú)提權(quán)漏洞,脫網(wǎng)機(jī)

主機(jī)B: Windows 2008 x64 全補(bǔ)丁 無(wú)提權(quán)漏洞,域內(nèi)主機(jī),脫網(wǎng)機(jī)

主機(jī)C: Windows 2008 x64 域控,存在ms14-068漏洞,脫網(wǎng)機(jī)且A1,A2,B,C系統(tǒng)主機(jī)密碼均為強(qiáng)口令

A1,A2,B,C為標(biāo)準(zhǔn)ABC類(lèi)網(wǎng),允許訪(fǎng)問(wèn)流程,A1---->A2---->B---->C,不允許跨主機(jī)訪(fǎng)問(wèn)。

(請(qǐng)注意每個(gè)主機(jī)的對(duì)應(yīng)IP段)

整體攻擊流程圖:

模擬開(kāi)始攻擊:

掃描主機(jī)A1對(duì)攻擊機(jī)開(kāi)放端口:80,22

掃描主機(jī)A1-Web目錄結(jié)構(gòu):

主機(jī)A1-Web搜索處存在sql注入:

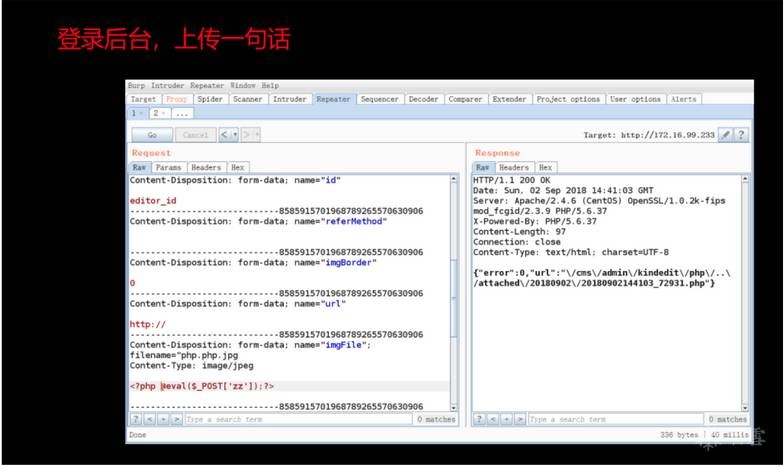

登錄后臺(tái)得到shell:

生成tcp payload 以php一句話(huà)執(zhí)行:

A1對(duì)內(nèi)信息搜集發(fā)現(xiàn)A2,并且針對(duì)A1,沒(méi)有可用提權(quán)漏洞(Web非root權(quán)限),放棄提權(quán):

以A1作為跳板添加虛擬路由,并且開(kāi)始做針對(duì)A2的對(duì)內(nèi)信息搜集:

以A1跳板發(fā)現(xiàn)A2部署weblogic,并且存在漏洞。轉(zhuǎn)發(fā)目標(biāo)機(jī)7001至本地,利用漏洞。

發(fā)現(xiàn)A2全補(bǔ)丁,放棄提權(quán),(weblogic為user權(quán)限)對(duì)內(nèi)信息刺探A2,得到weblogic相關(guān)配置文件,解密后,得到密碼。

嘗試做二級(jí)跳板,以weblogic相關(guān)配置,嘗試對(duì)B(域內(nèi)成員)的滲透(SMB)

獲取B權(quán)限(system),嘗試對(duì)內(nèi)B的本身信息搜集,發(fā)現(xiàn)域賬號(hào)(普通成員)user1.

引言(2):

滲透測(cè)試過(guò)程,提權(quán)是非核心任務(wù),這里也不建議嘗試提權(quán),因?yàn)樵趯?shí)戰(zhàn)過(guò)程中獲取某個(gè)“點(diǎn)”的權(quán)限,過(guò)程是及其漫長(zhǎng)以及困難的,不要因?yàn)槟硞€(gè)大膽的嘗試,而影響了整個(gè)滲透測(cè)試流程。

嘗試三級(jí)跳板,嘗試獲取sid,以及域控對(duì)內(nèi)相關(guān)IP,嘗試越權(quán),獲取域控權(quán)限。

并沒(méi)有結(jié)束:

在得到域控后,對(duì)主機(jī)C對(duì)內(nèi)信息搜集,得到域控administrator密碼,嘗試用該密碼ssh--->A1,成功,root權(quán)限。

廣告(你需要背下來(lái)的廣告詞):只要是“一個(gè)人”設(shè)置的密碼“群”,一定有大的規(guī)律,只要是“一個(gè)行業(yè)”設(shè)置的密碼“群”一定有規(guī)律可尋。

引言(4):

滲透的本質(zhì)是信息搜集,而要把信息搜集發(fā)揮最大效果,一定是離不開(kāi)“線(xiàn)索關(guān)聯(lián)”,而信息搜集,無(wú)論是對(duì)內(nèi),對(duì)外,更或者是主動(dòng)信息搜集,被動(dòng)信息搜集。如何把目標(biāo)A與B的信息搜集,整理后做“線(xiàn)索關(guān)聯(lián)”是一個(gè)非常有趣的工作。

后者的話(huà):

APT攻擊三大要素,既:攻擊手段復(fù)雜,持續(xù)時(shí)間長(zhǎng),高危害性

APT攻擊主要分類(lèi)為兩大類(lèi),既:高級(jí)持續(xù)滲透 , 即時(shí)滲透

APT兩大類(lèi)攻擊核心訴求區(qū)別:

在做調(diào)研之前,作者一直以為越發(fā)達(dá)的城市,或者越政治中心的城市是發(fā)生攻擊的高發(fā)地,但是在調(diào)研后,打破了我之前的想法,于是作者深入調(diào)研原因究竟,以便更好的了解企業(yè)安全建設(shè)的規(guī)劃。

在針對(duì)政府機(jī)構(gòu)的攻擊中,APT組織除了會(huì)攻擊一般的政府機(jī)構(gòu)外,還有專(zhuān)門(mén)針對(duì)公檢法的攻擊。

在針對(duì)能源行業(yè)的攻擊中,APT組織重點(diǎn)關(guān)注的領(lǐng)域依次是:石油、天然氣和核能。針對(duì)能源行業(yè)的攻擊,對(duì)國(guó)家安全具有很大的影響。

在針對(duì)金融行業(yè)的攻擊中,APT組織最為關(guān)注的是銀行,其次是證券、互聯(lián)網(wǎng)金融等。還有部分APT組織會(huì)關(guān)注到與虛擬數(shù)字貨幣(如比特幣、門(mén)羅幣等)相關(guān)的機(jī)構(gòu)或公司。針對(duì)金融機(jī)構(gòu)的攻擊大多會(huì)利用安全漏洞。針對(duì)ATM自動(dòng)取款機(jī)的攻擊也一直延續(xù)了2016年

的活躍狀態(tài)。還有一點(diǎn)值得注意:APT組織的攻擊雖然具有很強(qiáng)的針對(duì)性,但其攻擊目標(biāo)也并不一定是單一的。有的APT組織只攻擊特定國(guó)家特定領(lǐng)域的目標(biāo)(僅從目前已經(jīng)披露的情況看),但也有很多APT組織會(huì)對(duì)多個(gè)國(guó)家的不同領(lǐng)域目標(biāo)展開(kāi)攻擊。上圖給出了2017年全球各國(guó)研究機(jī)構(gòu)發(fā)布的APT研究報(bào)告中,披露APT組織攻擊目標(biāo)的所屬?lài)?guó)家、領(lǐng)域數(shù)量分析。

引言(5):

目前市場(chǎng)上的企業(yè)網(wǎng)絡(luò)安全規(guī)劃與建設(shè)大部分存在統(tǒng)一實(shí)施方案,或者是模板方案。而非針對(duì)特定行業(yè),特定客戶(hù)群體來(lái)制定針對(duì)方案。而不同行業(yè),不同背景的企業(yè)安全規(guī)劃方案也一定是不相同的。如傳統(tǒng)行業(yè)(醫(yī)藥,食品,汽車(chē))對(duì)待企業(yè)安全的建設(shè)是起跑階段。如金融行業(yè)(證券,銀行,保險(xiǎn))對(duì)待企業(yè)安全的建設(shè)是規(guī)劃與實(shí)施階段。如互聯(lián)網(wǎng)行業(yè)(某度,某巴,某鵝)對(duì)待企業(yè)安全建設(shè)是自研或商業(yè)化階段。為了更好的了解,所以如上制圖,更能清楚的看到,未來(lái)企業(yè)網(wǎng)絡(luò)安全對(duì)待企業(yè)發(fā)展的重要性,以及特定行業(yè)特定規(guī)劃方案,特定行業(yè)特定防御對(duì)象。如某X企業(yè)安全預(yù)算為100萬(wàn),是否應(yīng)該針對(duì)該企業(yè),行業(yè),地理位置,做防御預(yù)算傾斜,并且留有10%-15%的資金量做2月,3月,11月攻擊高發(fā)期的預(yù)案資金等。

總結(jié):

由于信息化,自動(dòng)化的辦公,企業(yè)成本的考慮,傳統(tǒng)的“以點(diǎn)打面”的點(diǎn)會(huì)越來(lái)越分散與難以集中管理,如跨國(guó)辦公,移動(dòng)辦公等。那么可預(yù)知的攻擊方式將會(huì)以人為突破口的事越來(lái)越多。安全的本質(zhì)又不能僅僅靠預(yù)算與設(shè)備的投入而杜絕,尤其是在未來(lái)的大型甲方公司,都會(huì)有著自己的安全團(tuán)隊(duì),那么如何把網(wǎng)絡(luò)安全發(fā)展成未來(lái)甲方公司的企業(yè)文化,將會(huì)是一個(gè)漫長(zhǎng)的過(guò)程。而近些年無(wú)論是國(guó)內(nèi)還是國(guó)外的官方部門(mén)開(kāi)始重視網(wǎng)絡(luò)安全,但是效果不明顯,這里做一個(gè)總結(jié),同樣部分也適用于企業(yè):

Micropoor

?

問(wèn)答

其他問(wèn)答

暫無(wú)記錄

筆記

{{ item.create_date_fmt }}

{{item.is_public == 1 ?"已公開(kāi)":"未公開(kāi)"}}

筆記審核中

收起

刪除

編輯

{{ item.likes }}

{{ item.likes }}

采集

已采集

資料下載

暫無(wú)記錄

作業(yè)

暫無(wú)記錄